Chiave privata e chiave pubblica

- Marco Montorsi

- Sicurezza Informatica

- 28 Oct, 2023

Il problema di non farsi capire

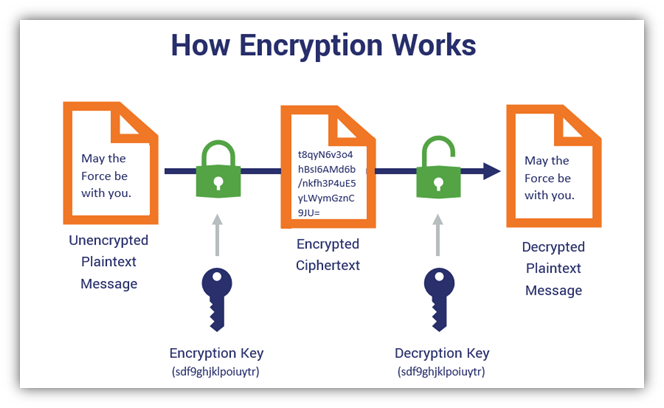

Prima di introdurre i concetti dell’utilizzo delle due chiavi per la sicurezza informatica, è giusto ripassare cosa intendiamo invece per cifratura simmetrica con singola chiave, così da capire le differenze.

La necessità di poter comunicare in segreto è esistita fin dall’epoca dell’invenzione del Cifrario di Cesare. Il concetto di base è poter cifrare un’informazione con un algoritmo e una chiave segreta, il cui contenuto cifrato deve essere talmente complesso da decifrare che per chi non conosce la chiave risulta impossibile decifrarlo.

Questa metodologia nel settore informatico viene chiamata Crittografia Simmetrica, perché la comunicazione avviene attraverso la criptazione con una chiave segreta conosciuta solo dai due attori comunicanti.

È un metodo di cifratura ancora molto usato perché con un buon algoritmo e una chiave abbastanza lunga, ancora oggi i tentativi di Brute Force Attack risultano inutili perché i tempi stimati di decifratura superano ampiamente i millenni.

Questo metodo, seppur considerato molto sicuro, è debole nel punto più semplice ma anche più fondamentale: lo scambio della chiave segreta.

La Soluzione Asimmetrica

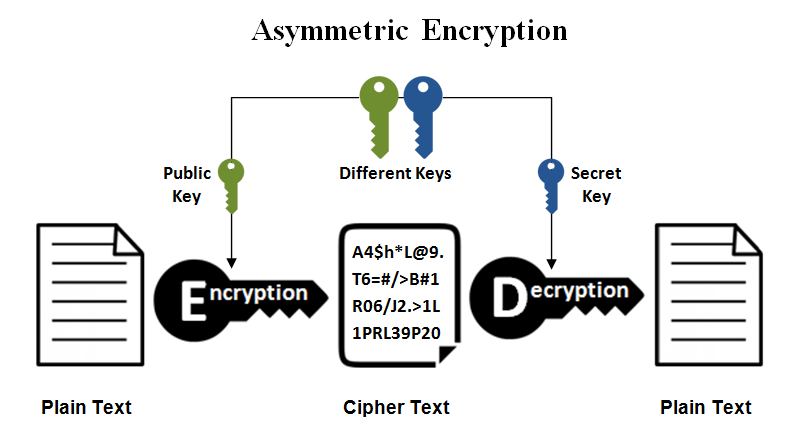

Nel 1975 questo problema fu risolto grazie a Whitfield Diffie e Martin Hellman, con l’invenzione di una cifratura Asimmetrica basata su due chiavi, una privata e una pubblica. Questo metodo è veramente straordinario, l’unico modo di decriptazione è solo possibile attraverso l’utilizzo della corrispettiva chiave, ciò permette di poter comunicare in maniera protetta senza alcuno scambio di chiave.

Capiamo meglio le dinamiche.

La chiave pubblica è definita tale perché è disponibile a tutti, mentre quella privata deve essere custodita in un luogo sicuro, molto sicuro; il post-it sul pc non vale. Questo permette a qualsiasi attore che vuole comunicare con noi in maniera sicura di farlo utilizzando la nostra chiave pubblica, dato che l’unico modo di decriptare il messaggio cifrato è tramite l’utilizzo della chiave privata.

Ma non solo, questa metodologia permette di validare anche la sorgente del messaggio, poiché se si riceve un messaggio criptato con chiave privata, l’unico modo per decifrarlo sarà attraverso l’utilizzo della chiave pubblica del mittente, quindi si sarà sempre in grado di dire se un messaggio proviene o meno da un’entità.

Infine, può essere utilizzata come combinazione per garantire autenticità e sicurezza. Il mittente cripta il messaggio prima con la propria chiave privata e poi lo encripta ancora con la chiave pubblica del destinatario. Conseguentemente, il destinatario decripta il messaggio, prima con la propria chiave privata, e poi con la chiave pubblica del mittente; questo garantirà che il messaggio è inviato in maniera sicura e che la sorgente è corretta.

L’utilizzo della cifratura simmetrica e asimmetrica non deve essere mutualmente esclusivo; infatti, capita che si utilizzi la combinazione dei due metodi. Spesso si utilizza la cifratura asimmetrica per condividere una chiave segreta per poi proseguire una comunicazione in maniera simmetrica, questo perché la criptazione asimmetrica richiede un maggiore tempo per la cifratura del messaggio.

Conclusioni

Prendiamoci un momento per ammirare questa invenzione; è veramente straordinaria. Tuttavia, da questo articolo possono nascere molte domande. Non si è parlato dei vari algoritmi di cifratura, del motivo matematico di come sia possibile il funzionamento di queste due chiavi, oppure dei vari casi d’uso nel mondo reale.

Questo articolo ha lo scopo di spiegare in maniera semplice la differenza tra i due metodi di cifratura, anche perché è importante conoscere le loro differenze e i vari pregi/difetti. Cercherò di approfondire e rispondere ad eventuali domande che possono nascere da queste poche righe nei miei prossimi articoli.